Tấn công chuỗi cung ứng: Mối đe dọa không còn là giả thuyết cho doanh nghiệp

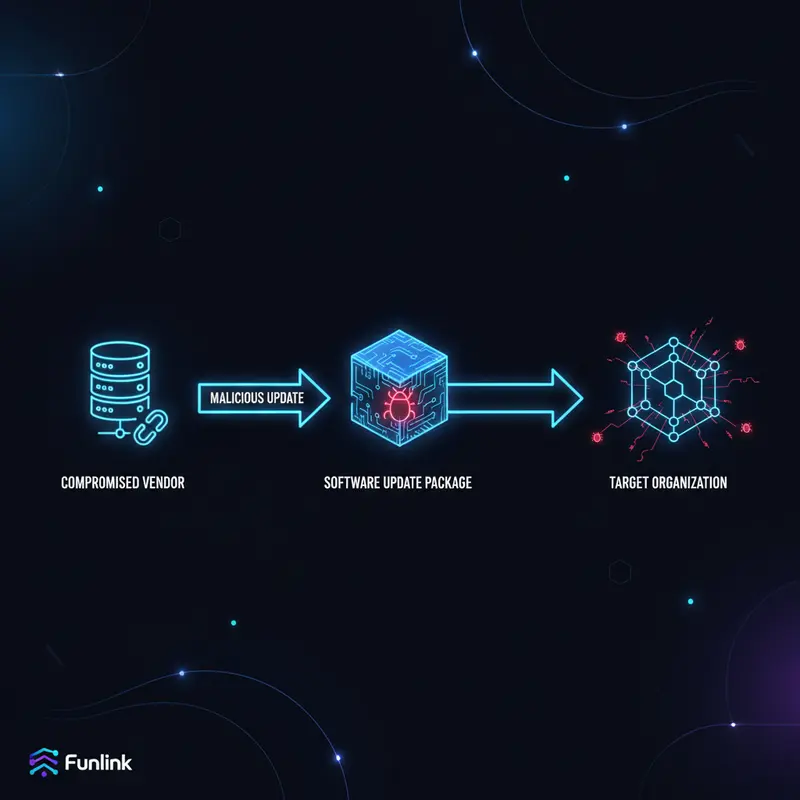

Tấn công chuỗi cung ứng (Supply Chain Attack) không còn là một khái niệm mơ hồ trong các báo cáo an ninh mạng. Nó đã trở thành một thực tế tàn khốc, nơi tin tặc không nhắm trực tiếp vào bạn, mà vào những đối tác, nhà cung cấp phần mềm, dịch vụ mà bạn tin tưởng. Khi một mắt xích yếu trong chuỗi cung ứng bị xâm nhập, toàn bộ hệ sinh thái của bạn sẽ gặp nguy hiểm.

Phân tích “cú sốc” SolarWinds: Bài học đắt giá về Third-party Risk cho mọi CEO & CTO

Vụ tấn công vào SolarWinds năm 2020 là một lời cảnh tỉnh đắt giá. Bằng cách chèn mã độc vào bản cập nhật của phần mềm quản trị mạng Orion, tin tặc đã xâm nhập thành công vào hàng ngàn tổ chức lớn trên toàn cầu, bao gồm cả các cơ quan chính phủ Mỹ. Vụ việc này đã phơi bày một sự thật trần trụi: sự tin tưởng mù quáng vào các nhà cung cấp bên thứ ba (third-party) mà không có sự kiểm chứng chặt chẽ có thể dẫn đến hậu quả thảm khốc. Rủi ro từ đối tác không phải là vấn đề của riêng bộ phận IT, mà là trách nhiệm chiến lược của ban lãnh đạo.

Các vector tấn công phổ biến: Từ thư viện mã nguồn mở đến lỗ hổng phần mềm của vendor

Mối đe dọa không chỉ đến từ một nguồn. Kẻ tấn công có thể khai thác chuỗi cung ứng của bạn qua nhiều con đường:

- Phần mềm độc hại từ nhà cung cấp: Tương tự như vụ SolarWinds, mã độc được cấy trực tiếp vào các bản cập nhật phần mềm hợp pháp.

- Thư viện mã nguồn mở bị tổn thương: Các ứng dụng hiện đại phụ thuộc rất nhiều vào các thư viện mã nguồn mở. Chỉ cần một thư viện phổ biến bị chèn mã độc (như vụ

log4j), hàng triệu ứng dụng có thể bị ảnh hưởng. - Hạ tầng của nhà cung cấp bị xâm nhập: Tin tặc tấn công vào máy chủ, hệ thống CI/CD của đối tác để tiêm mã độc vào sản phẩm trước khi chúng được phân phối.

- Chứng chỉ số bị đánh cắp: Kẻ tấn công chiếm đoạt chứng chỉ ký mã (code signing certificate) của nhà cung cấp để ký cho phần mềm độc hại, khiến nó trông có vẻ hợp pháp.

Xây dựng tuyến phòng thủ: Các giải pháp chiến lược bảo vệ chuỗi cung ứng

Phòng thủ không chỉ là việc xây tường lửa cao hơn. Doanh nghiệp cần một cách tiếp cận đa lớp, từ chính sách, quy trình đến công nghệ để bảo vệ chuỗi cung ứng của mình một cách hiệu quả.

Tái định nghĩa Vendor Risk Management: Đánh giá bảo mật đối tác không chỉ là checklist

Quản lý rủi ro từ nhà cung cấp (Vendor Risk Management) không thể chỉ dừng lại ở việc gửi một bảng câu hỏi bảo mật và nhận lại câu trả lời “Có/Không”. Doanh nghiệp cần phải tiến hành đánh giá sâu hơn, yêu cầu bằng chứng về các biện pháp kiểm soát an ninh, thực hiện quét lỗ hổng và thậm chí là các cuộc kiểm thử xâm nhập (pentest) đối với các đối tác trọng yếu. Đây là một quy trình liên tục, không phải là hoạt động chỉ thực hiện một lần khi ký hợp đồng.

SBOM (Software Bill of Materials): Yêu cầu “bảng thành phần” để kiểm soát an ninh phần mềm

SBOM, hay “Hóa đơn thành phần phần mềm”, là một danh sách chi tiết tất cả các thành phần, thư viện và module có trong một phần mềm. Tương tự như nhãn thành phần trên thực phẩm, SBOM cho phép bạn biết chính xác những gì đang có trong ứng dụng bạn sử dụng. Khi một lỗ hổng mới được phát hiện trong một thư viện mã nguồn mở, bạn có thể nhanh chóng tra cứu SBOM để xem mình có bị ảnh hưởng hay không. Yêu cầu SBOM từ các nhà cung cấp là một bước đi quan trọng để đạt được sự minh bạch và kiểm soát. Theo CISA của Hoa Kỳ, việc áp dụng SBOM là một phần nền tảng của an ninh chuỗi cung ứng phần mềm.

Xem chi tiết: Quy trình đánh giá bảo mật đối tác toàn diện

Để hiểu rõ hơn về cách xây dựng một chương trình đánh giá hiệu quả, bạn có thể tham khảo bài viết chi tiết của chúng tôi về chủ đề này.

Lộ trình 3 bước thực chiến để giảm thiểu rủi ro từ Tấn công chuỗi cung ứng

Bắt đầu hành trình bảo vệ chuỗi cung ứng của bạn ngay hôm nay với lộ trình 3 bước thực tiễn sau:

Bước 1: Rà soát và phân loại toàn bộ nhà cung cấp theo mức độ trọng yếu

Không phải tất cả các nhà cung cấp đều tạo ra rủi ro như nhau. Hãy lập bản đồ toàn bộ chuỗi cung ứng của bạn, từ nhà cung cấp dịch vụ đám mây, phần mềm SaaS, đến các thư viện mã nguồn mở. Phân loại họ dựa trên mức độ truy cập vào dữ liệu và hệ thống của bạn. Các nhà cung cấp có quyền truy cập vào dữ liệu nhạy cảm hoặc là một phần của hạ tầng quan trọng cần được ưu tiên giám sát chặt chẽ nhất.

Bước 2: Yêu cầu và xác thực SBOM từ các đối tác quan trọng

Bắt đầu tích hợp yêu cầu cung cấp SBOM vào quy trình mua sắm và đánh giá nhà cung cấp mới. Đối với các đối tác hiện tại, đặc biệt là những đối tác trọng yếu, hãy yêu cầu họ cung cấp SBOM cho các sản phẩm và dịch vụ bạn đang sử dụng. Sử dụng các công cụ phân tích SBOM để tự động phát hiện các thành phần đã lỗi thời hoặc có lỗ hổng đã biết.

Bước 3: Tích hợp giám sát an ninh chuỗi cung ứng vào quy trình vận hành liên tục (CI/CD)

An ninh chuỗi cung ứng không phải là một dự án, mà là một quy trình liên tục. Tích hợp các công cụ quét bảo mật (như SCA – Software Composition Analysis) vào quy trình phát triển và triển khai phần mềm (CI/CD) của bạn. Điều này giúp tự động phát hiện các thư viện có lỗ hổng ngay từ giai đoạn phát triển, trước khi chúng được đưa vào môi trường production.

Đừng để đối tác trở thành mắt xích yếu nhất trong hệ thống bảo mật của bạn

Chủ động bảo vệ chuỗi cung ứng phần mềm ngay hôm nay

Tấn công chuỗi cung ứng là một mối đe dọa hiện hữu và ngày càng tinh vi. Chờ đợi một cuộc tấn công xảy ra mới hành động không phải là một chiến lược. Doanh nghiệp cần chủ động xây dựng một chương trình phòng thủ vững chắc, bắt đầu từ việc hiểu rõ và quản lý rủi ro từ các đối tác.

Liên hệ chuyên gia để được tư vấn giải pháp toàn diện

Việc xây dựng một chiến lược bảo mật chuỗi cung ứng toàn diện đòi hỏi chuyên môn và kinh nghiệm. Nếu bạn cần một lộ trình chi tiết và các giải pháp phù hợp với đặc thù doanh nghiệp, hãy liên hệ với đội ngũ chuyên gia của chúng tôi để được tư vấn.