Dữ liệu bị mã hóa, kinh doanh đình trệ: Kịch bản tồi tệ nhất đang cận kề

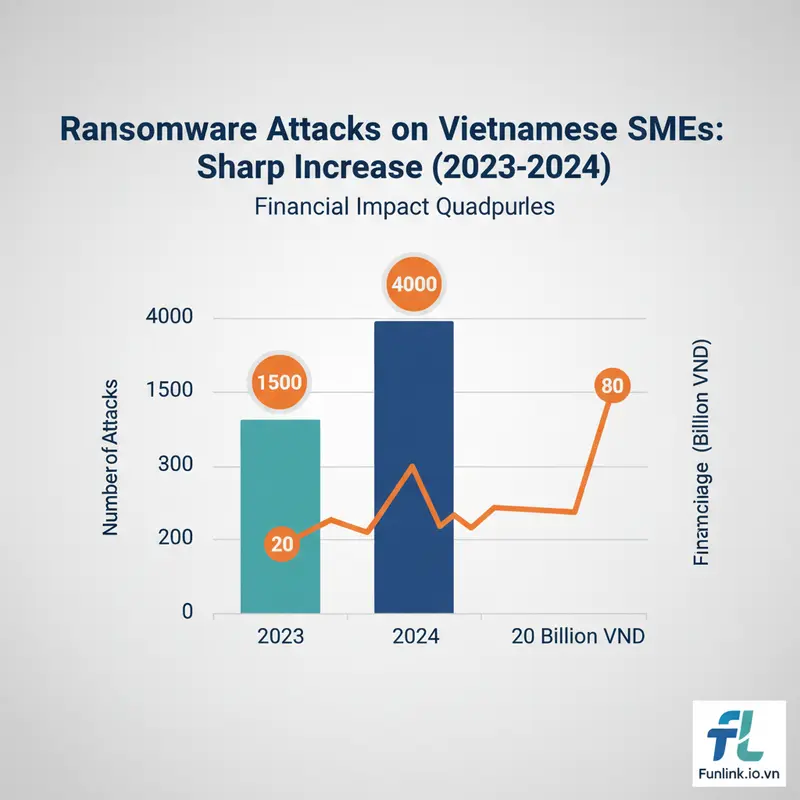

Năm 2025 được dự báo là một năm đầy thách thức đối với an ninh mạng tại Việt Nam, đặc biệt là sự trỗi dậy của các dòng ransomware mới nhất với mức độ tinh vi và nguy hiểm chưa từng có. Hãy tưởng tượng một buổi sáng, toàn bộ hệ thống máy tính của công ty bạn hiển thị một thông báo duy nhất: “Dữ liệu của bạn đã bị mã hóa. Hãy trả tiền chuộc để lấy lại.” Đây không còn là viễn cảnh trên phim ảnh, mà là nguy cơ hiện hữu có thể đánh sập bất kỳ doanh nghiệp nào chỉ trong vài giờ.

Mối đe dọa từ việc bị tống tiền bitcoin và nguy cơ mất trắng danh tiếng

Thiệt hại từ một cuộc tấn công ransomware không chỉ dừng lại ở số tiền chuộc khổng lồ (thường được yêu cầu bằng Bitcoin để ẩn danh). Mối đe dọa còn lớn hơn nhiều: toàn bộ hoạt động kinh doanh bị đình trệ, dữ liệu nhạy cảm của khách hàng và nội bộ bị đánh cắp và tung lên Dark Web, uy tín và danh tiếng xây dựng trong nhiều năm bị hủy hoại hoàn toàn. Khách hàng mất niềm tin, đối tác hủy hợp đồng, và doanh nghiệp phải đối mặt với các trách nhiệm pháp lý nặng nề.

Tại sao các phương pháp phòng thủ cũ không còn hiệu quả với ransomware thế hệ mới

Ransomware thế hệ mới không còn là những mã độc đơn giản. Chúng được trang bị trí tuệ nhân tạo (AI) để tự động tìm kiếm và khai thác lỗ hổng, sử dụng các kỹ thuật mã hóa cấp quân sự, và có khả năng vô hiệu hóa các phần mềm diệt virus truyền thống. Việc chỉ dựa vào tường lửa và anti-virus giống như dùng lá chắn gỗ để chống lại tên lửa, hoàn toàn không còn hiệu quả.

Phân tích chuyên sâu các chủng Ransomware đang hoành hành

Để phòng thủ hiệu quả, chúng ta cần hiểu rõ kẻ thù của mình. Dưới đây là phân tích về các chủng ransomware mới nhất đang là nỗi ám ảnh của các doanh nghiệp trên toàn cầu và tại Việt Nam.

LockBit 4.0: Sự trở lại và chiến thuật tấn công tinh vi hơn

Sau một thời gian bị trấn áp, nhóm LockBit đã quay trở lại với phiên bản 4.0, được mệnh danh là một trong những ransomware nhanh nhất thế giới. LockBit 4.0 tự động hóa gần như toàn bộ quy trình tấn công, từ xâm nhập, lan truyền trong mạng nội bộ đến mã hóa dữ liệu, khiến cho việc phát hiện và ngăn chặn trở nên cực kỳ khó khăn.

BlackCat/ALPHV: Chuyên gia tấn công chuỗi cung ứng và đánh cắp dữ liệu

BlackCat (còn gọi là ALPHV) nổi tiếng với chiến thuật “tống tiền kép”: vừa mã hóa dữ liệu, vừa đánh cắp và dọa công khai nếu không trả tiền chuộc. Chúng thường nhắm vào các mắt xích yếu trong chuỗi cung ứng để xâm nhập vào những mục tiêu lớn hơn, gây ra thiệt hại trên diện rộng.

Akira & Rhysida: Những cái tên mới nổi với tốc độ mã hóa dữ liệu đáng sợ

Đây là hai chủng ransomware mới nhưng đã nhanh chóng tạo được “tên tuổi” nhờ tốc độ mã hóa dữ liệu kinh hoàng và khả năng hoạt động lén lút trong hệ thống một thời gian dài trước khi ra tay. Chúng thường nhắm vào các ngành như y tế, giáo dục và sản xuất, nơi dữ liệu là sinh mệnh.

Giải mã phương thức lây nhiễm phổ biến của các dòng Ransomware mới nhất

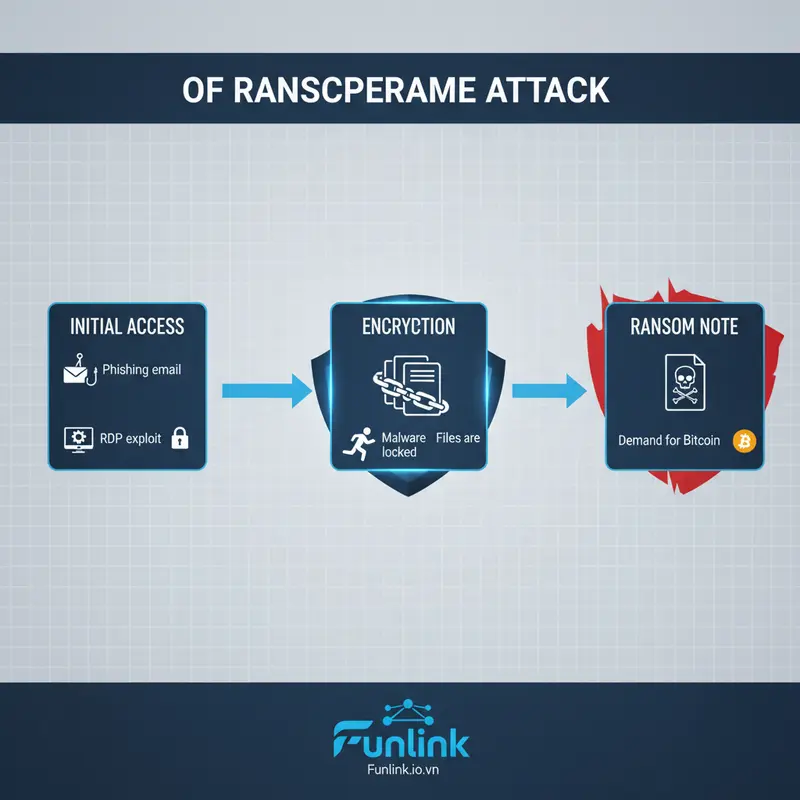

Các nhóm tin tặc không ngừng tìm kiếm những con đường mới để xâm nhập, tuy nhiên, đây là ba phương thức lây nhiễm phổ biến và hiệu quả nhất của chúng.

Tấn công qua Remote Desktop Protocol (RDP) không được bảo vệ

Cổng RDP mở ra internet mà không có các biện pháp bảo vệ như mật khẩu mạnh, xác thực đa yếu tố (MFA) chính là “cửa ngõ rộng mở” mời gọi hacker. Tin tặc sử dụng các công cụ tự động để dò quét và tấn công brute-force vào các cổng RDP yếu, từ đó chiếm toàn quyền kiểm soát máy chủ.

Email lừa đảo (Phishing) chứa tệp tin hoặc đường link mã độc

Phishing vẫn là một trong những kỹ thuật hiệu quả nhất. Một email giả mạo hóa đơn, thông báo từ ngân hàng, hoặc thậm chí là CV xin việc có đính kèm tệp tin Word, Excel chứa macro độc hại. Chỉ cần một nhân viên mất cảnh giác nhấp chuột, ransomware sẽ được kích hoạt và bắt đầu quá trình phá hoại.

Khai thác lỗ hổng Zero-day trên phần mềm chưa được vá

Các lỗ hổng chưa được công bố (Zero-day) trên các phần mềm phổ biến như hệ điều hành, trình duyệt web, VPN là vũ khí cực kỳ nguy hiểm. Hacker khai thác chúng để xâm nhập vào hệ thống một cách âm thầm trước khi nhà sản xuất kịp tung ra bản vá.

Sai lầm chết người: Tại sao tuyệt đối không được trả tiền chuộc cho hacker

Khi đối mặt với sự sống còn của doanh nghiệp, việc trả tiền chuộc có vẻ là lối thoát duy nhất. Tuy nhiên, đây là một quyết định sai lầm và mang lại nhiều rủi ro hơn bạn tưởng.

Rủi ro không nhận được khóa giải mã sau khi tống tiền bitcoin

Không có gì đảm bảo rằng hacker sẽ giữ lời hứa sau khi đã nhận được tiền. Có rất nhiều trường hợp doanh nghiệp trả tiền nhưng chỉ nhận lại được một công cụ giải mã lỗi hoặc không bao giờ nhận được phản hồi. Lúc này, bạn vừa mất tiền, vừa mất dữ liệu.

Trở thành mục tiêu “béo bở” cho các cuộc tấn công trong tương lai

Việc trả tiền chuộc sẽ đánh dấu doanh nghiệp của bạn là một mục tiêu “dễ ăn” và sẵn sàng chi trả. Thông tin này sẽ được chia sẻ trong thế giới ngầm, khiến bạn trở thành đích ngắm cho vô số cuộc tấn công khác trong tương lai.

Tiếp tay cho hệ sinh thái tội phạm mạng Ransomware-as-a-Service (RaaS) trên Dark Web

Mỗi đồng Bitcoin bạn trả là một viên gạch xây dựng nên đế chế tội phạm mạng. Nó tài trợ cho hacker phát triển các mã độc tinh vi hơn, tạo ra một hệ sinh thái Ransomware-as-a-Service (RaaS) nơi bất kỳ ai cũng có thể thuê ransomware để thực hiện các cuộc tấn công.

Xây dựng pháo đài phòng thủ: Checklist hành động khẩn cấp cho IT Manager

Phòng bệnh hơn chữa bệnh. Đừng đợi thảm họa xảy ra mới hành động. Các Quản trị viên IT cần thực hiện ngay những bước đi chiến lược sau đây để bảo vệ doanh nghiệp.

Rà soát và vá lỗ hổng bảo mật toàn hệ thống ngay lập tức

Thường xuyên sử dụng các công cụ quét lỗ hổng để kiểm tra toàn bộ hệ thống, từ máy chủ, máy trạm đến các thiết bị mạng. Ưu tiên vá các lỗ hổng nghiêm trọng và đảm bảo mọi phần mềm, hệ điều hành luôn được cập nhật phiên bản mới nhất.

Đào tạo nhận thức an ninh mạng cho toàn bộ nhân viên

Con người là mắt xích yếu nhất nhưng cũng có thể trở thành tuyến phòng thủ vững chắc nhất. Tổ chức các buổi đào tạo định kỳ, diễn tập các tình huống lừa đảo phishing để nâng cao cảnh giác cho nhân viên, giúp họ nhận biết và báo cáo các email đáng ngờ.

Kế hoạch ứng phó sự cố và phương án sao lưu dữ liệu 3-2-1

Xây dựng một kịch bản ứng phó chi tiết khi có sự cố xảy ra: ai chịu trách nhiệm, làm gì, cách ly hệ thống bị nhiễm ra sao. Quan trọng nhất, hãy triển khai một phương án sao lưu dữ liệu 3-2-1 (3 bản sao, trên 2 loại phương tiện lưu trữ khác nhau, và 1 bản sao lưu ở một nơi khác) để đảm bảo bạn có thể khôi phục dữ liệu một cách nhanh chóng mà không cần trả tiền chuộc.

Đừng chờ đến khi màn hình máy tính hiển thị thông báo đòi tiền chuộc

Cuộc chiến chống lại ransomware là một cuộc chạy đua không ngừng nghỉ. Sự chủ quan và thờ ơ chính là đồng minh lớn nhất của hacker. Hãy hành động ngay hôm nay để xây dựng một hệ thống phòng thủ kiên cố, bảo vệ tài sản số và tương lai của doanh nghiệp bạn.