Trong hơn ba thập kỷ, toàn bộ nền kinh tế số và an ninh toàn cầu đã được xây dựng trên một giả định thầm lặng: có những bài toán khó đến mức máy tính cổ điển không thể giải quyết trong một khoảng thời gian hợp lý. Các thuật toán mã hóa khóa công khai như RSA và ECC chính là nền tảng của giả định đó. Nhưng một cơn bão hoàn hảo của vật lý và toán học đang hình thành ở chân trời, mang tên máy tính lượng tử, và nó đe dọa sẽ phá vỡ nền tảng an ninh mà chúng ta đang phụ thuộc.

Đối với các chuyên gia bảo mật và tổ chức tài chính, đây không phải là một câu chuyện khoa học viễn tưởng. Đây là một cuộc chạy đua vũ trang mật mã đã bắt đầu. Câu hỏi không còn là “liệu có xảy ra không”, mà là “khi nào chúng ta phải sẵn sàng?”.

“Sát Thủ Thầm Lặng”: Tại Sao Máy Tính Lượng Tử Là Mối Đe Dọa Tồn Vong Với Mã Hóa Hiện Tại?

Sự nguy hiểm không nằm ở sức mạnh tính toán thô, mà ở khả năng giải quyết các lớp bài toán cụ thể của máy tính lượng tử – những bài toán mà mã hóa hiện đại được thiết kế để không thể bị phá vỡ.

Thuật toán Shor: Chìa Khóa Vạn Năng Bẻ Gãy RSA và ECC

Cốt lõi của mối đe dọa lượng tử với mã hóa là một thuật toán mang tính cách mạng do Peter Shor phát triển năm 1994. Thuật toán Shor có khả năng phân tích một số nguyên lớn ra thừa số nguyên tố với tốc độ cực nhanh. Đây chính là “gót chân Achilles” của các hệ thống mã hóa phổ biến nhất hiện nay:

- Mã hóa RSA: An ninh của RSA dựa trên độ khó của việc phân tích một số cực lớn (khóa công khai) thành hai số nguyên tố (thành phần của khóa bí mật). Máy tính cổ điển cần hàng tỷ năm để làm điều này, nhưng một máy tính lượng tử đủ mạnh có thể bẻ khóa RSA trong vài giờ hoặc vài phút.

- Mã hóa đường cong Elliptic (ECC): Tương tự, ECC dựa trên bài toán logarit rời rạc trên đường cong elliptic, một bài toán cũng dễ dàng bị giải quyết bởi thuật toán Shor.

Một khi các hệ thống này sụp đổ, mọi thứ từ giao dịch ngân hàng, chữ ký số, liên lạc được mã hóa, đến an ninh quốc phòng đều sẽ bị phơi bày.

Harvest Now, Decrypt Later: Mối Đe Dọa Đã Hiện Hữu

Sai lầm lớn nhất là cho rằng mối đe dọa chỉ bắt đầu khi một máy tính lượng tử đủ mạnh xuất hiện. Các cuộc tấn công “Harvest Now, Decrypt Later” (Thu thập ngay, Giải mã sau) đã và đang diễn ra. Kẻ địch, đặc biệt là các tác nhân an ninh mạng cấp nhà nước trong bối cảnh Cyberwarfare, đang tích cực thu thập và lưu trữ một lượng lớn dữ liệu được mã hóa của chúng ta. Họ kiên nhẫn chờ đợi ngày có được “chìa khóa lượng tử” để giải mã toàn bộ kho dữ liệu nhạy cảm này.

Kỷ Nguyên Hậu Lượng Tử Bắt Đầu: Chuyển Dịch Sang Post-Quantum Cryptography (PQC)

Trước viễn cảnh “ngày tận thế mật mã” (crypto-apocalypse), cộng đồng an ninh mạng toàn cầu không hề ngồi yên. Cuộc đua phát triển và chuẩn hóa một thế hệ thuật toán kháng lượng tử mới đã diễn ra sôi nổi trong nhiều năm qua, dẫn đầu bởi các tổ chức uy tín như Viện Tiêu chuẩn và Công nghệ Quốc gia Hoa Kỳ (NIST).

Post-Quantum Cryptography (PQC) là gì?

Post-Quantum Cryptography (hay Mật mã hậu lượng tử) là tên gọi chung cho các thuật toán mật mã được thiết kế để chống lại các cuộc tấn công từ cả máy tính cổ điển và máy tính lượng tử. Chúng được xây dựng dựa trên các bài toán hoàn toàn khác, được cho là rất khó đối với cả hai loại máy tính, chẳng hạn như:

- Mật mã dựa trên lưới (Lattice-based cryptography)

- Mật mã dựa trên mã (Code-based cryptography)

- Mật mã dựa trên hàm băm (Hash-based cryptography)

- Mật mã đa biến (Multivariate cryptography)

Nỗ lực tiêu chuẩn hóa NIST PQC đã đi đến giai đoạn cuối cùng, cung cấp một lộ trình rõ ràng cho các tổ chức để bắt đầu quá trình chuyển đổi quan trọng này.

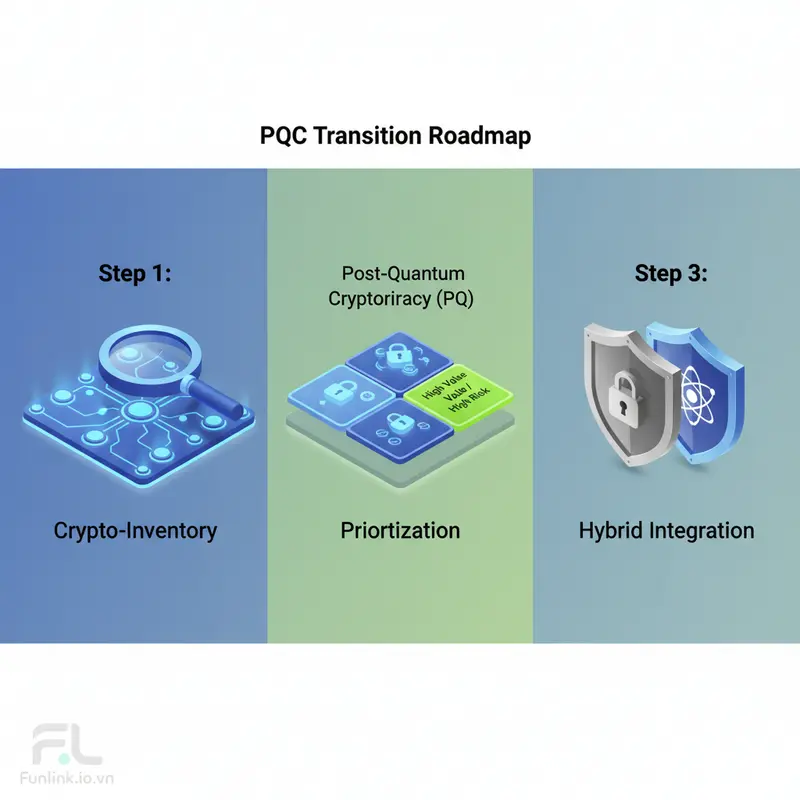

Lộ Trình Phòng Thủ Cho Ngân Hàng & Doanh Nghiệp: 3 Bước Hành Động Chiến Lược

Việc chờ đợi không phải là một lựa chọn. Các nhà lãnh đạo an ninh cần phải chủ động xây dựng một chiến lược phòng thủ ngay từ bây giờ. Quá trình chuyển đổi sang PQC sẽ phức tạp, tốn kém và mất nhiều năm để hoàn thành.

Bước 1: Kiểm Kê và Lập Bản Đồ Mật Mã (Crypto-Inventory)

Bạn không thể bảo vệ thứ mà bạn không biết. Hãy bắt đầu bằng việc kiểm kê toàn bộ hệ thống để xác định nơi nào đang sử dụng mã hóa dễ bị tấn công (RSA, ECC), mức độ quan trọng của dữ liệu được bảo vệ và vòng đời của các ứng dụng liên quan.

Bước 2: Xây Dựng Lộ Trình Ưu Tiên Hóa

Không phải tất cả các hệ thống đều cần được nâng cấp ngay lập tức. Hãy ưu tiên các tài sản có giá trị cao nhất và dữ liệu có vòng đời dài nhất. Dữ liệu cần được bảo mật trong 10-20 năm tới là những ứng cử viên hàng đầu cho việc áp dụng PQC sớm.

Bước 3: Thử Nghiệm và Tích Hợp Hybrid

Bắt đầu thử nghiệm các thuật toán PQC đã được NIST lựa chọn trong môi trường phi sản xuất. Một cách tiếp cận khôn ngoan là triển khai các mô hình hybrid, kết hợp cả thuật toán mã hóa hiện tại và thuật toán PQC. Cách tiếp cận này đảm bảo an ninh ngay cả khi một trong hai hệ thống bị bẻ khóa.

Quan trọng hơn, quá trình chuyển đổi này là cơ hội vàng để củng cố toàn bộ kiến trúc an ninh của bạn, áp dụng các triết lý hiện đại như mô hình Zero Trust, vốn không tin tưởng bất kỳ thực thể nào mặc định và yêu cầu xác minh liên tục.

Đừng Chờ Đợi “Ngày Q” – Hành Động Ngay Hôm Nay

Mối đe dọa lượng tử với mã hóa không phải là một rủi ro xa vời, mà là một thực tế chiến lược đang định hình lại tương lai của an ninh mạng. Sự sụp đổ của mã hóa hiện tại sẽ không xảy ra trong một đêm, nhưng những hạt giống của nó đã được gieo trồng. Các tổ chức tiên phong sẽ là những người sống sót và phát triển mạnh mẽ trong kỷ nguyên hậu lượng tử.

Sự chuẩn bị của bạn bắt đầu từ hôm nay. Hãy đánh giá lại kiến trúc an ninh, xây dựng lộ trình chuyển đổi PQC và biến mối đe dọa lượng tử thành cơ hội để tạo ra một hệ thống phòng thủ vững chắc hơn bao giờ hết.