Mã hóa đầu cuối (End-to-End Encryption) là gì?

Mã hóa đầu cuối (End-to-End Encryption – E2EE) là một phương thức truyền thông an toàn, đảm bảo rằng chỉ những người tham gia trực tiếp vào cuộc trò chuyện (người gửi và người nhận) mới có thể đọc được nội dung tin nhắn. Bất kỳ bên thứ ba nào, bao gồm nhà cung cấp dịch vụ Internet (ISP), nhà phát triển ứng dụng, và thậm chí cả chính phủ, đều không thể truy cập hay giải mã được nội dung này.

Khái niệm cốt lõi: Chỉ người gửi và người nhận đọc được tin nhắn

Hãy tưởng tượng bạn gửi một lá thư được khóa trong một chiếc hộp mà chỉ có người nhận mới có chìa khóa để mở. Đó chính là nguyên lý cơ bản của E2EE. Tin nhắn của bạn được “khóa” (mã hóa) ngay trên thiết bị của bạn và chỉ được “mở khóa” (giải mã) trên thiết bị của người nhận. Trong suốt quá trình vận chuyển qua các máy chủ trung gian, tin nhắn tồn tại dưới dạng một chuỗi ký tự vô nghĩa và không thể đọc được.

So sánh End-to-End Encryption và Mã hóa khi truyền (Encryption in Transit)

Nhiều người thường nhầm lẫn giữa hai khái niệm này, nhưng sự khác biệt là rất lớn về mức độ bảo mật.

- Mã hóa khi truyền (Encryption in Transit): Dữ liệu được mã hóa trên đường đi từ thiết bị của bạn đến máy chủ của nhà cung cấp dịch vụ, và sau đó lại được mã hóa khi đi từ máy chủ đến thiết bị của người nhận. Tuy nhiên, tại chính máy chủ, dữ liệu sẽ được giải mã. Điều này có nghĩa là nhà cung cấp dịch vụ (ví dụ: Google, Facebook) có thể đọc được nội dung email hay tin nhắn của bạn. Đây là mô hình phổ biến của Gmail và nhiều dịch vụ khác.

- Mã hóa đầu cuối (E2EE): Dữ liệu được mã hóa xuyên suốt từ điểm đầu đến điểm cuối. Máy chủ chỉ đóng vai trò trung gian chuyển tiếp dữ liệu đã được mã hóa mà không có khả năng giải mã nó.

Cặp đôi quyền lực: Khóa công khai và khóa riêng tư hoạt động ra sao

E2EE hoạt động dựa trên một hệ thống mật mã gọi là “Mật mã hóa khóa công khai” (Public-key cryptography). Mỗi người dùng sẽ có một cặp khóa độc nhất:

- Khóa công khai (Public Key): Giống như địa chỉ nhà hoặc email của bạn, bạn có thể chia sẻ nó cho bất kỳ ai. Người khác sẽ dùng khóa này để mã hóa tin nhắn gửi cho bạn.

- Khóa riêng tư (Private Key): Giống như chiếc chìa khóa nhà của bạn, nó được giữ bí mật tuyệt đối trên thiết bị của bạn và không bao giờ được chia sẻ. Chỉ có khóa này mới giải mã được những tin nhắn đã được mã hóa bằng khóa công khai tương ứng.

Khi bạn gửi tin nhắn cho một người, ứng dụng sẽ lấy khóa công khai của họ để mã hóa tin nhắn. Khi họ nhận được, chỉ có khóa riêng tư trên thiết bị của họ mới có thể giải mã và đọc được nội dung.

Tại sao mã hóa đầu cuối lại tối quan trọng cho tin nhắn bảo mật?

Trong thời đại số, việc bảo vệ thông tin liên lạc cá nhân trở nên cấp thiết hơn bao giờ hết. E2EE không còn là một tính năng xa xỉ mà đã trở thành một yêu cầu cơ bản.

Chống lại sự xâm phạm từ chính nhà cung cấp dịch vụ

Khi sử dụng E2EE, bạn không cần phải đặt niềm tin vào nhà cung cấp dịch vụ. Họ không thể đọc, quét hay bán dữ liệu từ nội dung tin nhắn của bạn cho các nhà quảng cáo. Điều này tạo ra một rào cản kỹ thuật vững chắc, bảo vệ quyền riêng tư của bạn ngay cả khi chính sách của công ty thay đổi.

Ngăn chặn hacker đọc trộm tin nhắn khi tấn công máy chủ

Các vụ rò rỉ dữ liệu quy mô lớn xảy ra ngày càng thường xuyên. Nếu một hacker tấn công và chiếm được quyền kiểm soát máy chủ của ứng dụng nhắn tin, họ cũng không thể đọc được nội dung các cuộc trò chuyện nếu chúng được mã hóa đầu cuối. Dữ liệu mà hacker lấy được chỉ là những chuỗi ký tự mã hóa vô giá trị.

Bảo vệ quyền tự do ngôn luận và thông tin nhạy cảm

Đối với các nhà báo, nhà hoạt động xã hội, luật sư hay bất kỳ ai cần trao đổi thông tin nhạy cảm, E2EE là một công cụ sống còn. Nó đảm bảo rằng các cuộc trao đổi bí mật không thể bị chính quyền hay các thế lực khác theo dõi, góp phần bảo vệ quyền tự do ngôn luận và an toàn cá nhân.

Cơ chế hoạt động của End-to-End Encryption trên WhatsApp, Signal

Các ứng dụng như WhatsApp, Signal, và nhiều ứng dụng khác sử dụng Giao thức Signal (Signal Protocol) để triển khai mã hóa đầu cuối. Đây được coi là tiêu chuẩn vàng trong ngành. Quá trình này diễn ra tự động và liền mạch.

Bước 1: Tạo và trao đổi khóa bảo mật tự động

Khi bạn bắt đầu một cuộc trò chuyện mới, thiết bị của bạn và người nhận sẽ tự động trao đổi khóa công khai. Quá trình này diễn ra ngầm mà người dùng không cần can thiệp.

Bước 2: Tin nhắn được mã hóa ngay trên thiết bị người gửi

Trước khi tin nhắn rời khỏi thiết bị của bạn, nó sẽ được mã hóa bằng khóa công khai của người nhận. Từ thời điểm này, nội dung đã trở nên không thể đọc được đối với bất kỳ ai không có khóa riêng tư tương ứng.

Bước 3: Tin nhắn được giải mã an toàn trên thiết bị người nhận

Khi tin nhắn đến thiết bị của người nhận, ứng dụng sẽ sử dụng khóa riêng tư được lưu trữ an toàn trên máy của họ để giải mã tin nhắn, khôi phục lại nội dung gốc. Chỉ tại thời điểm này, tin nhắn mới có thể đọc được.

Vai trò của Giao thức Signal (Signal Protocol) trong ngành

Được phát triển bởi Open Whisper Systems, Giao thức Signal được cộng đồng an ninh mạng đánh giá rất cao nhờ thiết kế mật mã học vững chắc. Nó không chỉ được dùng trong ứng dụng Signal mà còn được tích hợp vào WhatsApp, Google Messages, và Skype, mang lại sự bảo mật cho hàng tỷ người dùng trên toàn thế giới.

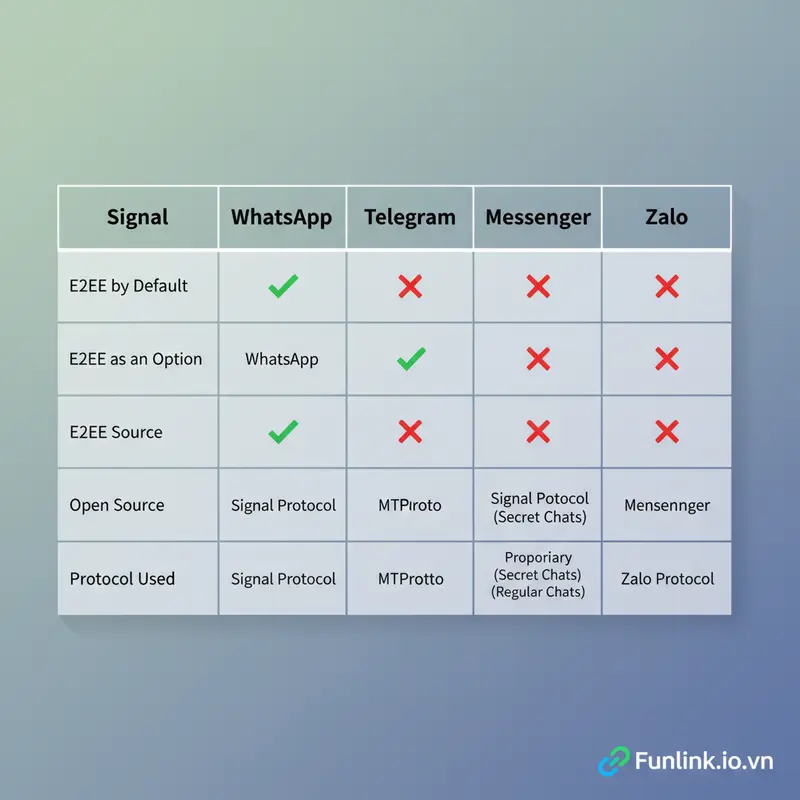

So sánh tính năng tin nhắn bảo mật trên các ứng dụng phổ biến

Không phải tất cả các ứng dụng nhắn tin đều cung cấp mức độ bảo mật như nhau. Việc hiểu rõ sự khác biệt sẽ giúp bạn lựa chọn công cụ phù hợp nhất.

Signal: Tiêu chuẩn vàng của tin nhắn bảo mật

Signal được xây dựng từ đầu với ưu tiên hàng đầu là quyền riêng tư và bảo mật. Mọi cuộc trò chuyện (cá nhân và nhóm) và cuộc gọi đều được mã hóa đầu cuối mặc định. Ứng dụng là mã nguồn mở, cho phép các chuyên gia trên toàn thế giới kiểm tra và xác minh tính an toàn của nó.

WhatsApp: Mã hóa đầu cuối mặc định cho hàng tỷ người dùng

Sử dụng cùng Giao thức Signal, WhatsApp đã mang E2EE đến với một lượng người dùng khổng lồ. Mọi tin nhắn, cuộc gọi, hình ảnh và tệp tin đều được mã hóa đầu cuối mặc định. Tuy nhiên, không giống như Signal, WhatsApp thu thập khá nhiều siêu dữ liệu (metadata).

Telegram: Sự khác biệt giữa Cloud Chat và Secret Chat

Đây là điểm gây nhiều hiểu lầm. Các cuộc trò chuyện mặc định trên Telegram (Cloud Chat) chỉ được mã hóa khi truyền (client-to-server) và được lưu trữ trên máy chủ của họ. Chỉ khi bạn chủ động bắt đầu một “Secret Chat” (cuộc trò chuyện bí mật), tính năng mã hóa đầu cuối mới được kích hoạt. Secret Chat cũng chỉ hoạt động trên thiết bị gốc và không thể truy cập từ các thiết bị khác.

Messenger: Cách kích hoạt cuộc trò chuyện bí mật (Secret Conversation)

Tương tự Telegram, E2EE không phải là mặc định trên Facebook Messenger. Người dùng cần phải tự kích hoạt tính năng “Secret Conversation” cho mỗi cuộc trò chuyện riêng lẻ. Gần đây, Meta đã bắt đầu triển khai E2EE mặc định cho nhiều người dùng hơn, nhưng quá trình này vẫn đang diễn ra.

Zalo và các ứng dụng khác: Cập nhật về tính năng mã hóa

Zalo đã triển khai E2EE cho các cuộc trò chuyện cá nhân dưới dạng tùy chọn nâng cấp. Người dùng cần kích hoạt thủ công cho từng cuộc hội thoại. Điều quan trọng là phải luôn kiểm tra cài đặt bảo mật và cập nhật ứng dụng thường xuyên để sử dụng các tính năng mới nhất.

Những hiểu lầm và hạn chế của mã hóa đầu cuối bạn cần biết

E2EE là một công cụ cực kỳ mạnh mẽ, nhưng nó không phải là “viên đạn bạc” cho mọi vấn đề bảo mật.

E2EE không bảo vệ được siêu dữ liệu (Metadata)

Siêu dữ liệu là thông tin về cuộc trò chuyện, chứ không phải nội dung. Ví dụ: ai đang nói chuyện với ai, vào lúc nào, trong bao lâu, từ địa chỉ IP nào. Dù không đọc được tin nhắn, các nhà cung cấp dịch vụ vẫn có thể thu thập những thông tin này. Signal là ứng dụng làm tốt nhất việc giảm thiểu thu thập siêu dữ liệu.

Rủi ro bảo mật khi thiết bị đầu cuối bị xâm nhập

Mã hóa đầu cuối chỉ bảo vệ tin nhắn trên đường truyền. Nếu điện thoại của bạn hoặc người nhận bị nhiễm phần mềm độc hại (malware) hoặc bị truy cập vật lý, kẻ tấn công hoàn toàn có thể đọc được tin nhắn sau khi chúng đã được giải mã trên thiết bị.

Vấn đề sao lưu (backup) lên đám mây không được mã hóa

Nếu bạn sao lưu lịch sử trò chuyện lên các dịch vụ đám mây như Google Drive hoặc iCloud, các bản sao lưu này thường không được bảo vệ bởi mã hóa đầu cuối của ứng dụng. Mặc dù WhatsApp đã cung cấp tùy chọn mã hóa cho bản sao lưu, người dùng cần phải tự kích hoạt và quản lý mật khẩu riêng. Nếu không, cơ quan thực thi pháp luật có thể yêu cầu Google hoặc Apple cung cấp dữ liệu từ các bản sao lưu này.

Các bước nâng cao bảo mật cho ứng dụng nhắn tin của bạn

Bên cạnh việc chọn ứng dụng có E2EE, bạn có thể thực hiện thêm các bước sau để tăng cường an toàn.

Luôn kích hoạt xác thực hai yếu tố (2FA)

Tính năng này, thường được gọi là “Khóa đăng ký” (Registration Lock) hoặc “Mã PIN”, sẽ yêu cầu một mã PIN khi bạn đăng ký lại số điện thoại của mình trên một thiết bị mới. Điều này ngăn chặn kẻ gian chiếm đoạt tài khoản của bạn bằng cách hoán đổi SIM.

Cẩn trọng với các bản sao lưu (backup) lên Google Drive/iCloud

Hãy cân nhắc kỹ lưỡng giữa sự tiện lợi và rủi ro bảo mật. Nếu không thực sự cần thiết, hãy tắt tính năng sao lưu lên đám mây. Nếu cần, hãy sử dụng tính năng sao lưu được mã hóa và đặt một mật khẩu mạnh, duy nhất.

Tìm hiểu sâu hơn về các khái niệm liên quan

Kiến thức là lớp phòng thủ tốt nhất. Hiểu rõ các khái niệm cơ bản sẽ giúp bạn đưa ra những quyết định sáng suốt để bảo vệ bản thân trong không gian mạng. Bạn có thể bắt đầu với hai chủ đề nền tảng sau:

- Tham khảo thêm: Mã hóa dữ liệu là gì? Nền tảng của mọi công nghệ bảo mật.

- Khám phá: Email mã hóa end-to-end là gì và cách sử dụng để bảo vệ các cuộc trao đổi quan trọng.