Trong bối cảnh các cuộc tấn công mạng ngày càng tinh vi, mô hình an ninh truyền thống dựa trên vành đai bảo vệ đã không còn đủ sức chống chọi. Doanh nghiệp cần một phương pháp tiếp cận mới, linh hoạt và mạnh mẽ hơn. Đó chính là lúc mô hình Zero Trust xuất hiện như một cuộc cách mạng, thay đổi hoàn toàn tư duy về bảo mật.

Tại sao mô hình “Lâu đài và Hào nước” đã sụp đổ trong kỷ nguyên Cloud & Hybrid Work?

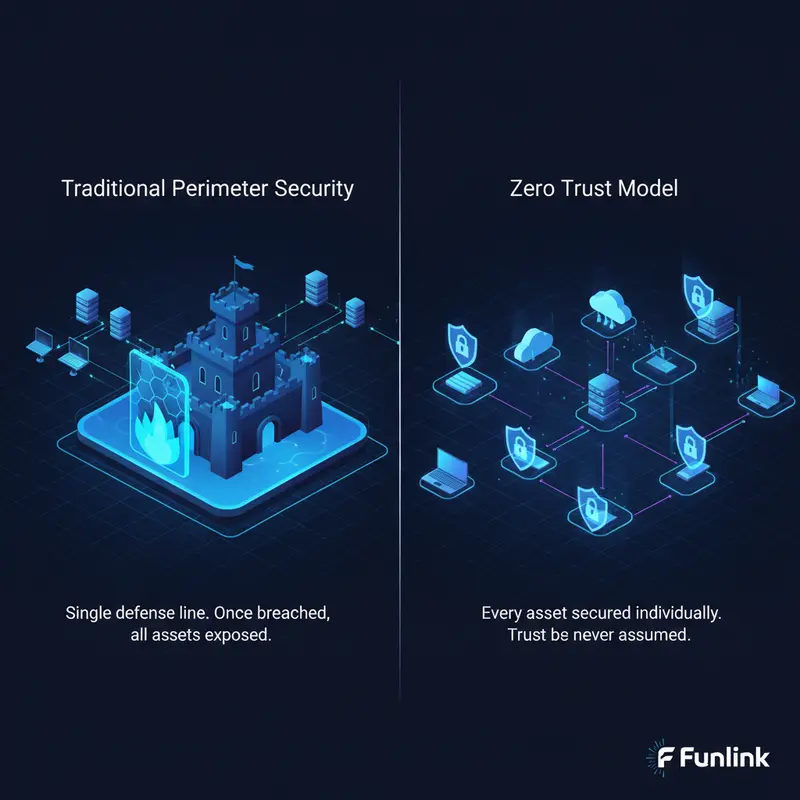

Mô hình an ninh truyền thống, thường được ví như một “lâu đài và hào nước”, tập trung vào việc xây dựng một vành đai phòng thủ vững chắc (như tường lửa) để ngăn chặn các mối đe dọa từ bên ngoài. Một khi đã vượt qua được vành đai này, người dùng và thiết bị bên trong được mặc định coi là đáng tin cậy. Tuy nhiên, mô hình này đã bộc lộ những yếu điểm chí mạng trong môi trường làm việc hiện đại.

Những lỗ hổng chết người của phương pháp bảo mật vành đai truyền thống

Khi nhân viên làm việc từ xa, dữ liệu được lưu trữ trên các nền tảng đám mây và các ứng dụng SaaS trở nên phổ biến, khái niệm “vành đai an toàn” gần như bị xóa nhòa. Kẻ tấn công không còn chỉ nhắm vào cửa chính mà có thể xâm nhập từ vô số điểm yếu khác nhau, khiến phương pháp phòng thủ tập trung trở nên lỗi thời và kém hiệu quả.

Rủi ro từ người dùng nội bộ và các thiết bị không được quản lý

Thống kê cho thấy một tỷ lệ lớn các vụ rò rỉ dữ liệu xuất phát từ nội bộ, dù là vô tình hay cố ý. Các thiết bị cá nhân (BYOD) không được quản lý chặt chẽ khi kết nối vào mạng công ty cũng tạo ra những “cửa hậu” nguy hiểm, cho phép mã độc và tin tặc dễ dàng xâm nhập.

Nguyên tắc cốt lõi của Zero Trust: “Không tin bất kỳ ai, xác thực liên tục” (Never Trust, Always Verify)

Zero Trust đảo ngược hoàn toàn triết lý cũ. Thay vì tin tưởng mặc định, nó yêu cầu xác minh danh tính và quyền hạn cho mọi yêu cầu truy cập, bất kể yêu cầu đó đến từ đâu hay truy cập vào tài nguyên nào.

Triết lý “Mặc định không tin tưởng” (Default Deny)

Đây là nền tảng của Zero Trust. Mọi người dùng, thiết bị và ứng dụng đều bị coi là không đáng tin cậy cho đến khi danh tính và trạng thái an toàn của chúng được xác thực một cách chặt chẽ. Quyền truy cập sẽ bị từ chối theo mặc định.

Xác thực danh tính và cấp quyền truy cập tối thiểu (Least Privilege)

Sau khi xác thực thành công, người dùng chỉ được cấp quyền truy cập tối thiểu cần thiết để thực hiện công việc của họ (Least Privilege Access). Điều này giúp giới hạn thiệt hại nếu một tài khoản bị xâm phạm, vì kẻ tấn công sẽ không thể di chuyển tự do trong hệ thống.

Giám sát và kiểm tra liên tục mọi yêu cầu truy cập

Zero Trust không phải là xác thực một lần. Nó liên tục giám sát hành vi người dùng, tình trạng thiết bị và các yếu tố ngữ cảnh khác để đánh giá rủi ro theo thời gian thực. Bất kỳ dấu hiệu bất thường nào cũng có thể kích hoạt yêu cầu xác thực lại hoặc thu hồi quyền truy cập ngay lập tức.

3 Trụ cột chính trong Kiến trúc Zero Trust (Zero Trust Architecture – ZTA)

Một chiến lược Zero Trust hiệu quả được xây dựng trên ba trụ cột không thể tách rời.

Danh tính (Identity): Xác thực người dùng và dịch vụ một cách nghiêm ngặt

Trụ cột này tập trung vào việc xác minh danh tính của người dùng và các dịch vụ không phải con người (API, ứng dụng). Các công nghệ như Xác thực đa yếu tố (MFA), Quản lý định danh và Truy cập (IAM) đóng vai trò trung tâm để đảm bảo “bạn là ai, bạn nói bạn là ai”.

Thiết bị (Devices): Đảm bảo tình trạng an toàn của mọi điểm cuối

Mọi thiết bị (laptop, điện thoại, máy chủ) muốn truy cập tài nguyên đều phải được kiểm tra và xác minh tình trạng bảo mật. Hệ thống sẽ kiểm tra xem thiết bị có đang chạy hệ điều hành cập nhật, có cài đặt phần mềm chống virus hay tuân thủ các chính sách an ninh của công ty hay không.

Mạng lưới (Network): Thực thi chính sách vi phân đoạn mạng (Micro-segmentation)

Thay vì một mạng lưới phẳng và rộng mở, Zero Trust chia nhỏ mạng thành các phân đoạn cực nhỏ (micro-segments). Mỗi phân đoạn được bảo vệ bởi các chính sách an ninh riêng, ngăn chặn kẻ tấn công di chuyển ngang (lateral movement) trong hệ thống nếu chúng xâm nhập thành công vào một phân đoạn.

Lộ trình triển khai Zero Trust: Từ chiến lược đến thực thi

Chuyển đổi sang Zero Trust là một hành trình, không phải là một dự án có điểm kết thúc. Nó đòi hỏi một lộ trình rõ ràng và thực tế.

Bước 1: Xác định bề mặt tấn công và các tài sản quan trọng

Trước tiên, doanh nghiệp cần xác định những tài sản dữ liệu, ứng dụng và dịch vụ nào là quan trọng nhất cần được bảo vệ. Hiểu rõ bề mặt tấn công (bao gồm người dùng, thiết bị, mạng lưới) là bước đầu tiên để xây dựng chính sách bảo vệ phù hợp.

Bước 2: Áp dụng chính sách vi phân đoạn mạng để cô lập rủi ro

Bắt đầu bằng cách tạo ra các phân đoạn mạng nhỏ xung quanh các tài sản quan trọng nhất. Điều này giúp cô lập chúng khỏi phần còn lại của hệ thống, giảm thiểu rủi ro ngay lập tức trong khi bạn tiếp tục triển khai các chính sách khác.

Bước 3: Tự động hóa việc thực thi chính sách và giám sát

Sử dụng các công cụ quản lý chính sách và giám sát tự động để thực thi các quy tắc truy cập một cách nhất quán và liên tục. Tự động hóa giúp giảm thiểu lỗi do con người và cho phép phản ứng nhanh với các mối đe dọa trong thời gian thực.

Tích hợp Zero Trust để bảo mật làm việc từ xa (Internal Link)

Việc áp dụng các nguyên tắc Zero Trust là yếu tố then chốt để xây dựng một chiến lược bảo mật làm việc từ xa toàn diện, đảm bảo an toàn cho dữ liệu dù nhân viên kết nối từ bất kỳ đâu.

Khung tham chiếu NIST SP 800-207: Tiêu chuẩn vàng về Zero Trust

Viện Tiêu chuẩn và Công nghệ Quốc gia Hoa Kỳ (NIST) đã phát hành tài liệu SP 800-207, cung cấp một khung tham chiếu toàn diện và được công nhận rộng rãi về Kiến trúc Zero Trust.

Tổng quan về các nguyên lý và thành phần theo NIST

NIST định nghĩa ZTA là một tập hợp các khái niệm và ý tưởng được thiết kế để giảm thiểu sự không chắc chắn trong việc thực thi các quyết định truy cập chính xác. Tài liệu này mô tả các thành phần cốt lõi như Policy Decision Point (PDP) và Policy Enforcement Point (PEP) để tạo ra một hệ thống xác thực và cấp quyền động.

Hướng dẫn ứng dụng ZTA theo khuyến nghị của NIST cho doanh nghiệp

Khung tham chiếu của NIST cung cấp các hướng dẫn thực tiễn giúp doanh nghiệp lên kế hoạch và triển khai ZTA. Nó không chỉ là lý thuyết mà còn là một bộ công cụ chiến lược để các CISO và IT Manager áp dụng vào môi trường thực tế của mình.

Số liệu thị trường và Tầm quan trọng của Zero Trust trong Kỷ nguyên số

Sự dịch chuyển sang Zero Trust không chỉ là một xu hướng công nghệ mà còn được chứng minh bằng các số liệu thực tế.

Thống kê về các cuộc tấn công mạng thành công do mô hình cũ

Nhiều báo cáo an ninh mạng uy tín chỉ ra rằng, phần lớn các cuộc tấn công ransomware và đánh cắp dữ liệu thành công đều lợi dụng sự tin tưởng mặc định bên trong vành đai bảo mật cũ. Kẻ tấn công chỉ cần vượt qua lớp phòng thủ bên ngoài là có thể tự do hoành hành.

Dự báo tăng trưởng thị trường Zero Trust toàn cầu đến 2030

Các công ty phân tích thị trường hàng đầu dự báo thị trường Zero Trust sẽ tăng trưởng với tốc độ chóng mặt trong thập kỷ tới. Điều này cho thấy sự đầu tư nghiêm túc và cam kết của các doanh nghiệp trên toàn cầu vào việc hiện đại hóa kiến trúc an ninh của mình.

Những sai lầm cần tránh khi chuyển đổi sang mô hình Zero Trust

Triển khai Zero Trust có thể gặp thất bại nếu doanh nghiệp mắc phải những sai lầm phổ biến sau:

Lầm tưởng Zero Trust chỉ là một sản phẩm công nghệ

Zero Trust là một chiến lược và triết lý, không phải là một sản phẩm hay giải pháp duy nhất có thể mua và cài đặt. Nó đòi hỏi sự kết hợp của nhiều công nghệ, quy trình và con người.

Bỏ qua yếu tố con người và quy trình trong chiến lược triển khai

Công nghệ chỉ là một phần. Nếu không có sự thay đổi trong nhận thức của người dùng và các quy trình vận hành không được điều chỉnh cho phù hợp, chiến lược Zero Trust sẽ không thể phát huy hết hiệu quả.

Không có lộ trình rõ ràng và các mục tiêu có thể đo lường được

Việc triển khai mà không có kế hoạch chi tiết, không xác định các giai đoạn và không có chỉ số đo lường hiệu quả (KPIs) sẽ dẫn đến tốn kém chi phí, lãng phí thời gian và kết quả không như mong đợi.

Tương lai của An ninh mạng với Zero Trust

Zero Trust không chỉ là giải pháp cho các thách thức hiện tại mà còn định hình tương lai của ngành an ninh mạng.

Vai trò của AI và Machine Learning trong việc xác thực liên tục

Trí tuệ nhân tạo (AI) và Học máy (Machine Learning) sẽ ngày càng đóng vai trò quan trọng trong việc phân tích hành vi người dùng, phát hiện các mối đe dọa bất thường và tự động hóa các quyết định truy cập theo thời gian thực, làm cho quá trình xác thực liên tục trở nên thông minh và hiệu quả hơn.

Chuyển đổi từ tư duy “phòng thủ” sang “chủ động thích ứng”

Với Zero Trust, an ninh mạng không còn là việc xây tường thành để phòng thủ bị động. Thay vào đó, nó trở thành một hệ thống linh hoạt, chủ động và có khả năng thích ứng liên tục với các mối đe dọa mới, đảm bảo khả năng phục hồi và hoạt động kinh doanh bền vững cho doanh nghiệp.