Khi nhân viên trở thành mắt xích yếu nhất: Nhận diện rủi ro rò rỉ dữ liệu nội bộ

Đối với CISO và các nhà quản lý rủi ro, mối đe dọa từ bên ngoài thường chiếm trọn sự chú ý. Tuy nhiên, thống kê cho thấy hơn 60% các sự cố an ninh mạng đến từ chính nội bộ tổ chức. Con người, dù vô tình hay cố ý, vẫn là mắt xích yếu nhất trong chuỗi bảo mật. Hiểu rõ các kịch bản này là bước đầu tiên để xây dựng một chiến lược phòng thủ hiệu quả.

Nỗi đau thầm lặng: Nhân viên nghỉ việc mang theo tài sản số

Một trong những kịch bản đáng lo ngại nhất là khi nhân viên nghỉ việc. Họ không chỉ rời đi với kiến thức và kinh nghiệm, mà còn có thể mang theo danh sách khách hàng, mã nguồn, kế hoạch kinh doanh, hoặc các dữ liệu nhạy cảm khác. Thiệt hại từ những vụ việc này không chỉ là tài chính mà còn là lợi thế cạnh tranh và uy tín thương hiệu được xây dựng trong nhiều năm.

Sai lầm vô tình: Gửi nhầm file mật và những hậu quả khôn lường

Không phải mọi mối đe dọa đều xuất phát từ ý đồ xấu. Một nhân viên marketing có thể vô tình gửi email chứa báo cáo tài chính chưa công bố cho một đối tác bên ngoài. Một lập trình viên có thể đăng tải một đoạn code chứa khóa API lên một diễn đàn công khai. Những sai lầm tưởng chừng nhỏ nhặt này có thể mở ra cánh cửa cho các cuộc tấn công lớn hơn hoặc gây ra những tổn thất tài chính và pháp lý nghiêm trọng.

Phân loại các mối đe dọa Insider Threat: Từ vô tình đến cố ý phá hoại

Để đối phó hiệu quả, chúng ta cần phân loại rõ ràng các loại mối đe dọa nội bộ. Mỗi loại hình đòi hỏi một cách tiếp cận và công cụ giám sát khác nhau.

Mối đe dọa vô tình (Accidental Insider): Sai sót do thiếu nhận thức

Đây là nhóm phổ biến nhất. Họ là những nhân viên trung thành nhưng thiếu kiến thức về an toàn thông tin, trở thành nạn nhân của các cuộc tấn công lừa đảo (phishing) hoặc đơn giản là mắc lỗi trong quá trình làm việc. Mục tiêu chính để giảm thiểu rủi ro này là đào tạo và triển khai các công cụ có khả năng cảnh báo người dùng trước khi họ thực hiện hành vi nguy hiểm.

Mối đe dọa cố ý (Malicious Insider): Chủ đích đánh cắp hoặc phá hoại dữ liệu

Nhóm này bao gồm các nhân viên có ý đồ xấu, bất mãn hoặc bị đối thủ mua chuộc. Họ chủ động tìm cách truy cập, đánh cắp hoặc phá hoại dữ liệu quan trọng của công ty. Để phát hiện nhóm này, cần các giải pháp giám sát hành vi người dùng (UBA – User Behavior Analytics) và các chính sách kiểm soát truy cập nghiêm ngặt.

Mối đe dọa bị lợi dụng (Compromised Insider): Tài khoản bị chiếm quyền

Trong trường hợp này, nhân viên không có ý đồ xấu nhưng tài khoản của họ (email, tài khoản đăng nhập hệ thống) đã bị tin tặc chiếm quyền kiểm soát. Kẻ tấn công sử dụng các tài khoản này để thực hiện các hành vi gây hại từ bên trong. Các biện pháp như xác thực đa yếu tố (MFA) và giám sát các hoạt động đăng nhập bất thường là chìa khóa để ngăn chặn loại hình tấn công này.

Xây dựng phòng tuyến 3 lớp: Quy trình – Công nghệ – Con người

Một chiến lược chống rò rỉ dữ liệu nội bộ toàn diện không thể chỉ dựa vào một công cụ duy nhất. Nó đòi hỏi sự kết hợp chặt chẽ của ba yếu tố cốt lõi: Quy trình, Công nghệ và Con người.

Lớp 1 – Quy trình: Thiết lập chính sách phân quyền dữ liệu chặt chẽ

Nền tảng của mọi hệ thống bảo mật là quy trình. Cần xây dựng các chính sách rõ ràng về phân loại dữ liệu (công khai, nội bộ, mật, tối mật), kiểm soát truy cập dựa trên vai trò (RBAC), và nguyên tắc đặc quyền tối thiểu (Principle of Least Privilege). Ai được phép truy cập dữ liệu gì, ở đâu, và làm gì với nó phải được định nghĩa và thực thi một cách nghiêm ngặt.

Lớp 2 – Công nghệ: Vai trò của giải pháp DLP và giám sát hành vi

Công nghệ đóng vai trò là người gác cổng không mệt mỏi. Các giải pháp DLP là gì và UBA là những công cụ không thể thiếu. Chúng giúp giám sát dòng di chuyển của dữ liệu, phát hiện các hành vi bất thường (ví dụ: một nhân viên đột ngột tải xuống hàng loạt tài liệu không liên quan đến công việc) và tự động ngăn chặn các hành vi vi phạm chính sách đã được thiết lập.

Lớp 3 – Con người: Đào tạo nhận thức và xây dựng văn hóa bảo mật

Lớp phòng thủ cuối cùng và cũng là quan trọng nhất chính là con người. Tổ chức các buổi đào tạo định kỳ về nhận thức an toàn thông tin, các chiến dịch giả lập phishing, và truyền thông liên tục để xây dựng một văn hóa mà ở đó, mỗi nhân viên đều hiểu vai trò của mình trong việc bảo vệ tài sản số của công ty.

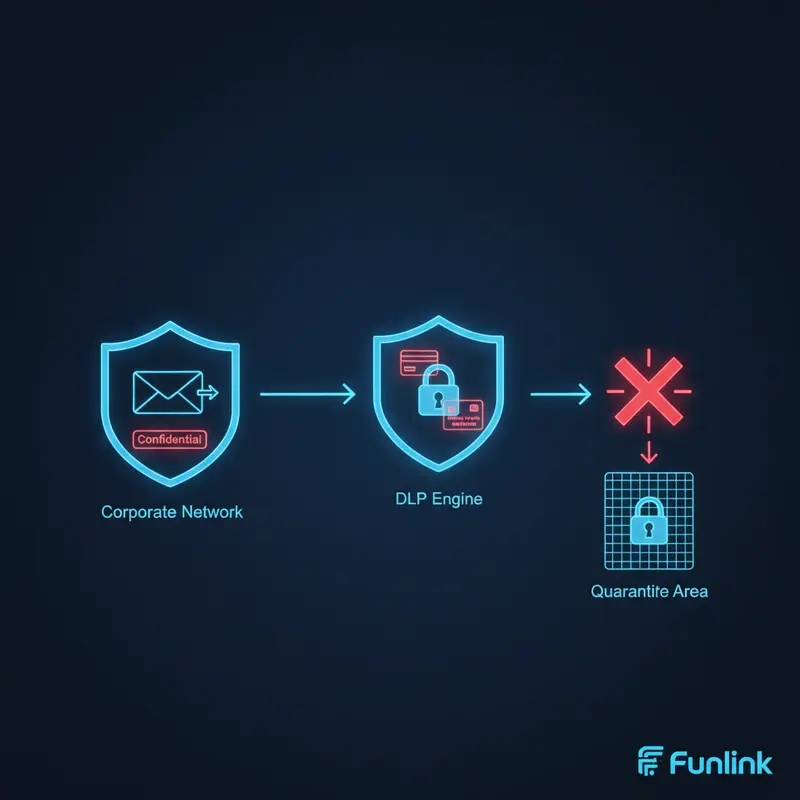

Triển khai giải pháp DLP (Data Loss Prevention) để ngăn chặn Insider Threat

Trong ba lớp phòng thủ, công nghệ DLP đóng vai trò then chốt trong việc tự động hóa quá trình giám sát và thực thi chính sách, giảm thiểu rủi ro từ những sai sót của con người.

DLP là gì và tại sao nó là công cụ thiết yếu?

Data Loss Prevention (DLP) là một bộ công cụ và quy trình được thiết kế để ngăn chặn dữ liệu nhạy cảm bị rò rỉ ra khỏi tổ chức. Thay vì chỉ bảo vệ chu vi mạng, DLP tập trung vào chính dữ liệu, giám sát nó dù ở trạng thái nghỉ (data-at-rest), đang sử dụng (data-in-use), hay đang di chuyển (data-in-motion).

Cách DLP giám sát hành vi và ngăn chặn dữ liệu nhạy cảm bị tuồn ra ngoài

Một hệ thống DLP hoạt động bằng cách định danh dữ liệu nhạy cảm thông qua các phương pháp như nhận dạng từ khóa, biểu thức chính quy (regular expressions) cho số thẻ tín dụng, CCCD, hoặc “vân tay dữ liệu” (data fingerprinting). Khi phát hiện một hành vi vi phạm chính sách (ví dụ: cố gắng gửi email chứa file thiết kế ra ngoài, sao chép dữ liệu khách hàng vào USB), hệ thống có thể tự động chặn hành động, mã hóa dữ liệu, hoặc cảnh báo cho quản trị viên.

Tích hợp DLP với hệ thống phân quyền dữ liệu để tăng hiệu quả

Sức mạnh của DLP được nhân lên khi tích hợp với các hệ thống quản lý định danh và truy cập (IAM). Sự kết hợp này đảm bảo rằng không chỉ dữ liệu được giám sát, mà các chính sách DLP còn được áp dụng linh hoạt dựa trên vai trò và quyền hạn của từng người dùng, tạo ra một lớp bảo vệ thông minh và đa chiều.

Những sai lầm cần tránh khi đối phó với Rò rỉ dữ liệu nội bộ

Triển khai một chiến lược chống Insider Threat không phải lúc nào cũng suôn sẻ. Dưới đây là những sai lầm phổ biến mà các tổ chức thường mắc phải, được đúc kết từ kinh nghiệm thực tế.

Chỉ tập trung vào công nghệ mà bỏ qua chính sách và đào tạo

Mua một giải pháp DLP đắt tiền không có nghĩa là bạn đã an toàn. Nếu không có chính sách phân loại dữ liệu rõ ràng và người dùng không được đào tạo để hiểu tại sao họ bị chặn khi thực hiện một hành động nào đó, công nghệ sẽ trở nên vô dụng, thậm chí gây cản trở công việc.

Thiếu quy trình giám sát hành vi người dùng đặc quyền (privileged users)

Quản trị viên hệ thống, quản trị viên cơ sở dữ liệu là những người dùng có đặc quyền cao nhất. Một sai lầm hoặc hành vi độc hại từ nhóm này có thể gây ra thiệt hại thảm khốc. Cần có quy trình giám sát đặc biệt và ghi lại toàn bộ phiên làm việc (session recording) của họ.

Phản ứng chậm trễ khi phát hiện sự cố rò rỉ dữ liệu

Thời gian là vàng khi một sự cố xảy ra. Việc thiếu một kế hoạch ứng phó sự cố (Incident Response Plan) rõ ràng sẽ dẫn đến sự lúng túng, chậm trễ trong việc điều tra, cô lập và khắc phục, khiến thiệt hại ngày càng lan rộng. Tham khảo thêm các hướng dẫn từ các tổ chức uy tín như CISA để xây dựng quy trình này.

Hành động ngay: Xây dựng chiến lược chống Rò rỉ dữ liệu nội bộ toàn diện

Bảo vệ tổ chức khỏi các mối đe dọa nội bộ là một cuộc đua marathon, không phải chạy nước rút. Nó đòi hỏi sự cam kết từ ban lãnh đạo và sự tham gia của toàn bộ nhân viên.

Checklist: 5 bước kiểm tra nhanh mức độ sẵn sàng của doanh nghiệp

- Phân loại dữ liệu: Bạn đã xác định và phân loại được đâu là dữ liệu nhạy cảm nhất chưa?

- Kiểm soát truy cập: Chính sách phân quyền đã tuân thủ nguyên tắc đặc quyền tối thiểu chưa?

- Giám sát: Bạn có công cụ để giám sát việc truy cập và di chuyển của dữ liệu nhạy cảm không?

- Đào tạo: Nhân viên có được đào tạo định kỳ về các rủi ro an ninh thông tin không?

- Ứng phó sự cố: Bạn có kế hoạch hành động rõ ràng khi phát hiện một vụ rò rỉ dữ liệu không?

Nhận tư vấn chuyên sâu về giải pháp DLP và giám sát hành vi người dùng

Nếu câu trả lời cho bất kỳ câu hỏi nào ở trên là “không” hoặc “không chắc chắn”, đã đến lúc bạn cần xem xét lại chiến lược của mình. Hãy liên hệ với các chuyên gia để nhận được sự tư vấn chuyên sâu và xây dựng một hệ thống phòng thủ vững chắc, bảo vệ tài sản quý giá nhất của doanh nghiệp: dữ liệu.