Mạng máy tính ma (Botnet) là gì và tại sao CISO cần quan tâm?

Trong bối cảnh an ninh mạng hiện đại, Botnet – hay mạng máy tính ma – không còn là một khái niệm xa lạ, nhưng mức độ tinh vi và quy mô của chúng đã đạt đến ngưỡng báo động. Đối với các Giám đốc An ninh Thông tin (CISO), việc xem nhẹ mối đe dọa này không khác gì để ngỏ cửa cho những rủi ro kinh doanh thảm khốc.

Định nghĩa cốt lõi và quy mô của mối đe dọa

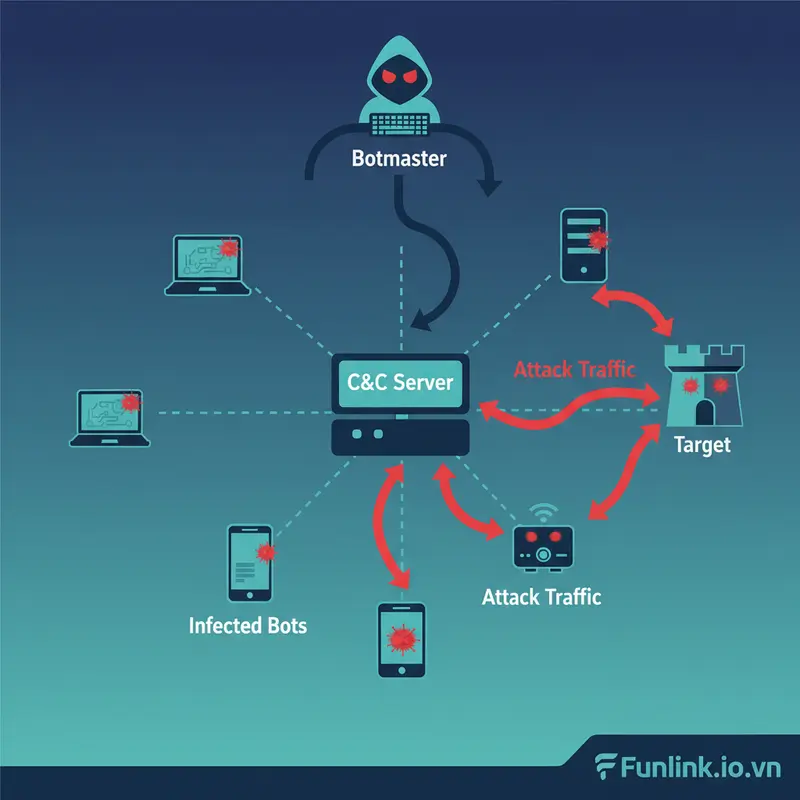

Một mạng máy tính ma (Botnet) là một mạng lưới gồm hàng ngàn, thậm chí hàng triệu máy tính, máy chủ, và các thiết bị IoT bị nhiễm mã độc và được điều khiển từ xa bởi một kẻ tấn công duy nhất, được gọi là “Botmaster”. Mỗi thiết bị bị nhiễm (gọi là “bot” hoặc “zombie”) hoạt động như một binh lính trong đội quân kỹ thuật số, sẵn sàng thực hiện mệnh lệnh mà không hề hay biết.

Quy mô của chúng rất đáng báo động. Một botnet có thể bao trùm toàn cầu, huy động sức mạnh tính toán khổng lồ để thực hiện các cuộc tấn công với năng lực vượt xa những gì một cá nhân hay một nhóm nhỏ có thể làm được.

Tác động kinh doanh: Từ tấn công DDoS đến IP bị blacklist

Tác động của botnet không chỉ dừng lại ở khía cạnh kỹ thuật. Nó trực tiếp ảnh hưởng đến hoạt động kinh doanh:

- Tê liệt dịch vụ: Các cuộc tấn công từ chối dịch vụ phân tán (DDoS) do botnet thực hiện có thể làm sập website, ứng dụng và toàn bộ hạ tầng mạng, gây thiệt hại doanh thu và uy tín thương hiệu.

- Mất dữ liệu: Botnet được dùng để đánh cắp thông tin nhạy cảm của khách hàng, dữ liệu tài chính, và bí mật kinh doanh.

- Chi phí khắc phục: Doanh nghiệp phải tốn kém chi phí để điều tra, làm sạch hệ thống, và khôi phục hoạt động.

- IP bị Blacklist: Khi địa chỉ IP của công ty bị sử dụng để phát tán thư rác hoặc tấn công các hệ thống khác, nó sẽ bị đưa vào danh sách đen (blacklist), khiến email và các dịch vụ hợp pháp không thể hoạt động.

Kiến trúc và vòng đời của một Botnet hiện đại

Hiểu rõ cách một botnet được hình thành và vận hành là bước đầu tiên để chống lại chúng.

Giai đoạn lây nhiễm & tuyển quân (Infection & Recruitment)

Botnet bắt đầu bằng việc lây nhiễm mã độc vào các thiết bị. Các phương thức phổ biến bao gồm:

- Email Phishing: Gửi email lừa đảo chứa tệp đính kèm hoặc liên kết độc hại.

- Khai thác lỗ hổng: Tự động quét và tấn công các thiết bị có lỗ hổng phần mềm chưa được vá.

- Tải xuống độc hại: Người dùng vô tình tải phần mềm độc hại từ các nguồn không đáng tin cậy.

Sau khi bị nhiễm, thiết bị sẽ âm thầm kết nối với máy chủ điều khiển và chờ lệnh.

Vai trò của máy chủ điều khiển và chỉ huy (C&C Server)

Máy chủ Điều khiển và Chỉ huy (Command & Control – C&C) là bộ não của botnet. Botmaster gửi lệnh đến máy chủ C&C, và máy chủ này sẽ truyền lệnh đến toàn bộ các bot trong mạng. Đây là điểm yếu chí mạng của các botnet có kiến trúc tập trung.

Phân loại kiến trúc: Centralized vs. Peer-to-Peer (P2P)

- Kiến trúc tập trung (Centralized): Tất cả các bot kết nối đến một hoặc một vài máy chủ C&C. Ưu điểm là dễ quản lý nhưng nhược điểm là dễ bị đánh sập nếu máy chủ C&C bị phát hiện.

- Kiến trúc ngang hàng (Peer-to-Peer – P2P): Các bot giao tiếp trực tiếp với nhau để truyền lệnh, không cần máy chủ trung tâm. Điều này khiến botnet P2P khó bị triệt phá hơn rất nhiều, vì không có một điểm yếu duy nhất nào để tấn công.

Phân tích các loại tấn công phổ biến từ Botnet

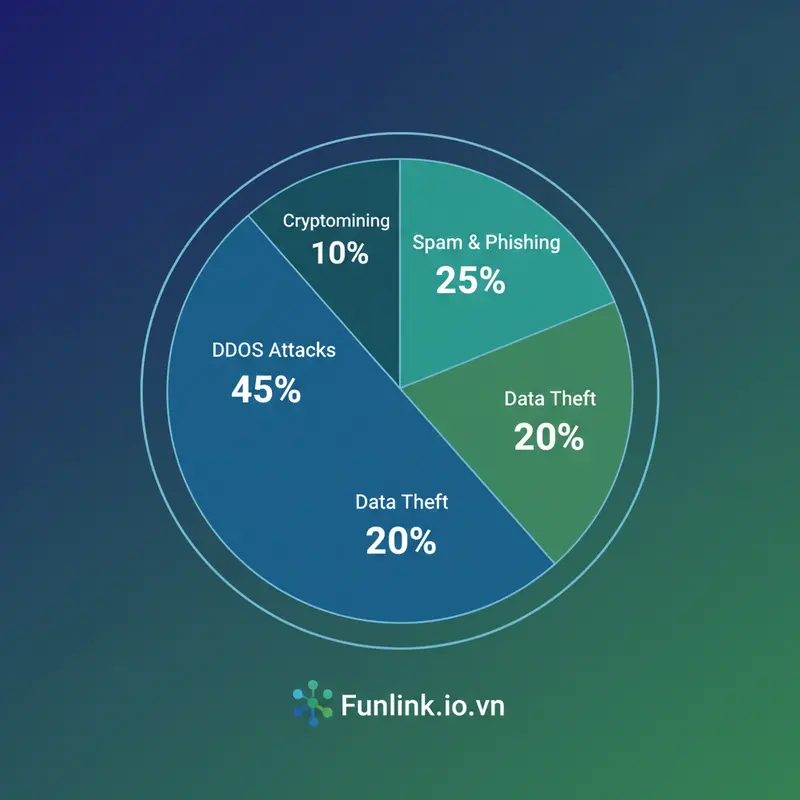

Sức mạnh tập thể của botnet cho phép chúng thực hiện nhiều loại hình tấn công quy mô lớn.

Tấn công từ chối dịch vụ phân tán (DDoS Attack)

Đây là ứng dụng phổ biến và nguy hiểm nhất của botnet. Hàng triệu bot đồng loạt gửi yêu cầu truy cập đến một máy chủ mục tiêu, làm cạn kiệt tài nguyên (băng thông, CPU, RAM) và khiến dịch vụ hợp pháp không thể truy cập. Các hình thức tấn công DDoS rất đa dạng, từ tấn công lớp ứng dụng (Layer 7) đến tấn công lớp mạng (Layer 3/4). Tham khảo thêm về Tấn công từ chối dịch vụ phân tán (DDoS) để hiểu rõ hơn về các kỹ thuật này.

Phát tán thư rác & lừa đảo quy mô lớn

Botnet được sử dụng để gửi hàng tỷ email rác và email lừa đảo mỗi ngày từ các địa chỉ IP khác nhau, gây khó khăn cho các bộ lọc thư rác truyền thống.

Đánh cắp thông tin nhạy cảm và đào tiền ảo

Mã độc botnet có thể chứa các thành phần như keylogger (ghi lại thao tác phím), trojan ngân hàng (đánh cắp thông tin đăng nhập tài khoản), hoặc sử dụng tài nguyên của thiết bị nạn nhân để đào tiền ảo (cryptomining) cho Botmaster.

Xu hướng mới: Sự trỗi dậy của các IoT Botnet và nguy cơ từ thiết bị không an toàn

Sự bùng nổ của các thiết bị Internet of Things (IoT) đã mở ra một mặt trận mới cho các mạng botnet với quy mô chưa từng có.

Case Study: Phân tích mã độc Mirai và bài học xương máu

Mã độc Mirai năm 2016 là một ví dụ điển hình. Nó đã lây nhiễm vào hàng trăm nghìn thiết bị IoT như camera an ninh, đầu ghi hình bằng cách dò quét các thiết bị sử dụng mật khẩu mặc định của nhà sản xuất. Botnet Mirai đã tạo ra một trong những cuộc tấn công DDoS lớn nhất lịch sử, đánh sập nhiều dịch vụ lớn trên toàn cầu.

Nguy cơ tiềm ẩn từ Camera IP, Router và thiết bị IoT trong mạng doanh nghiệp

Nhiều doanh nghiệp không nhận ra rằng các thiết bị tưởng chừng vô hại như camera IP, router, máy in联网, hay thậm chí là bộ điều khiển nhiệt độ thông minh đều có thể trở thành một phần của botnet nếu không được bảo mật đúng cách. Để giảm thiểu rủi ro này, việc áp dụng các biện pháp trong Hướng dẫn bảo mật Camera IP toàn diện là bước đi cần thiết và cấp bách.

Tại sao mật khẩu mặc định là cửa ngõ cho IoT botnet?

Kẻ tấn công thường sử dụng các kịch bản tự động để quét toàn bộ dải địa chỉ IP trên Internet, tìm kiếm các thiết bị đang mở cổng dịch vụ (như Telnet, SSH) và thử đăng nhập bằng danh sách các tên người dùng và mật khẩu mặc định phổ biến (ví dụ: admin/admin, root/password). Đây là phương pháp lây nhiễm hiệu quả và nhanh chóng nhất cho các IoT botnet.

Dấu hiệu nhận biết hệ thống đã trở thành một phần của mạng Botnet

Việc phát hiện sớm là rất quan trọng. Hãy chú ý đến các dấu hiệu sau:

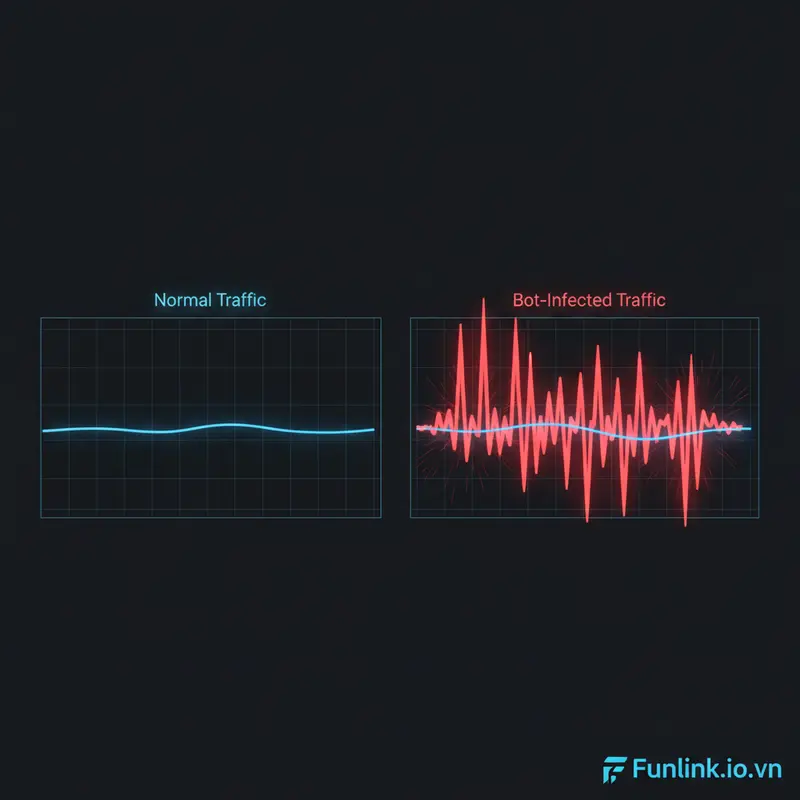

Lưu lượng mạng (Network Traffic) bất thường ra ngoài Internet

Đây là dấu hiệu rõ ràng nhất. Một máy trạm hoặc máy chủ đột nhiên gửi đi một lượng lớn dữ liệu mà không có lý do rõ ràng, đặc biệt là đến các địa chỉ IP lạ.

Hiệu suất máy trạm/server suy giảm đột ngột không rõ nguyên nhân

Máy tính chạy chậm, quạt tản nhiệt hoạt động hết công suất ngay cả khi không chạy ứng dụng nặng, vì tài nguyên hệ thống đang bị mã độc sử dụng cho các mục đích xấu.

Địa chỉ IP của doanh nghiệp bị liệt vào danh sách đen (IP Blacklist)

Nếu email gửi đi từ tên miền của bạn liên tục bị trả về hoặc bị đánh dấu là spam, có thể IP của bạn đã bị đưa vào blacklist do bị botnet lợi dụng để gửi thư rác.

Các truy vấn DNS lạ đến những tên miền không xác định

Máy tính bị nhiễm bot thường xuyên thực hiện các truy vấn DNS đến các tên miền lạ, đây là cách chúng liên lạc với máy chủ C&C.

Chiến lược phòng chống và gỡ bỏ Botnet toàn diện cho CISO

Không có một giải pháp duy nhất nào có thể chống lại botnet. Cần một chiến lược phòng thủ theo chiều sâu.

Xây dựng lớp phòng thủ mạng chuyên sâu (Network Defense-in-Depth)

- Tường lửa thế hệ mới (NGFW) & Hệ thống ngăn chặn xâm nhập (IPS): Cấu hình để chặn các kết nối đến các máy chủ C&C đã biết và phát hiện các hành vi mạng đáng ngờ.

- Bảo mật điểm cuối (Endpoint Security): Sử dụng các giải pháp Antivirus/EDR (Endpoint Detection and Response) tiên tiến để phát hiện và ngăn chặn mã độc trên từng thiết bị.

- Quản lý bản vá: Thường xuyên cập nhật bản vá cho hệ điều hành, trình duyệt và các ứng dụng để loại bỏ các lỗ hổng bảo mật.

Giám sát và phân tích hành vi người dùng & thực thể (UEBA)

Các công cụ UEBA (User and Entity Behavior Analytics) sử dụng AI và Machine Learning để xác định các hành vi bất thường, ví dụ như một máy chủ đột nhiên cố gắng kết nối đến hàng ngàn địa chỉ IP khác nhau, giúp phát hiện hoạt động của botnet sớm hơn.

Quy trình ứng phó sự cố (Incident Response)

Xây dựng một kế hoạch ứng phó sự cố rõ ràng: Ai chịu trách nhiệm? Các bước cần thực hiện để cô lập thiết bị bị nhiễm là gì? Làm thế nào để phân tích mã độc và gỡ bỏ nó khỏi hệ thống? Làm thế nào để khôi phục hoạt động và ngăn chặn tái lây nhiễm?

Nâng cao năng lực phát hiện Botnet với các công cụ chuyên dụng

Ngoài các biện pháp phòng thủ cơ bản, CISO nên xem xét đầu tư vào các công cụ chuyên dụng như các nền tảng Threat Intelligence, các giải pháp phân tích lưu lượng mạng (Network Traffic Analysis – NTA), và các dịch vụ chống DDoS chuyên nghiệp. Những công cụ này cung cấp khả năng hiển thị sâu hơn vào mạng và giúp phát hiện các mối đe dọa tinh vi mà các hệ thống truyền thống có thể bỏ lỡ.